本文最后更新于 31 天前,其中的信息可能已经有所发展或是发生改变。

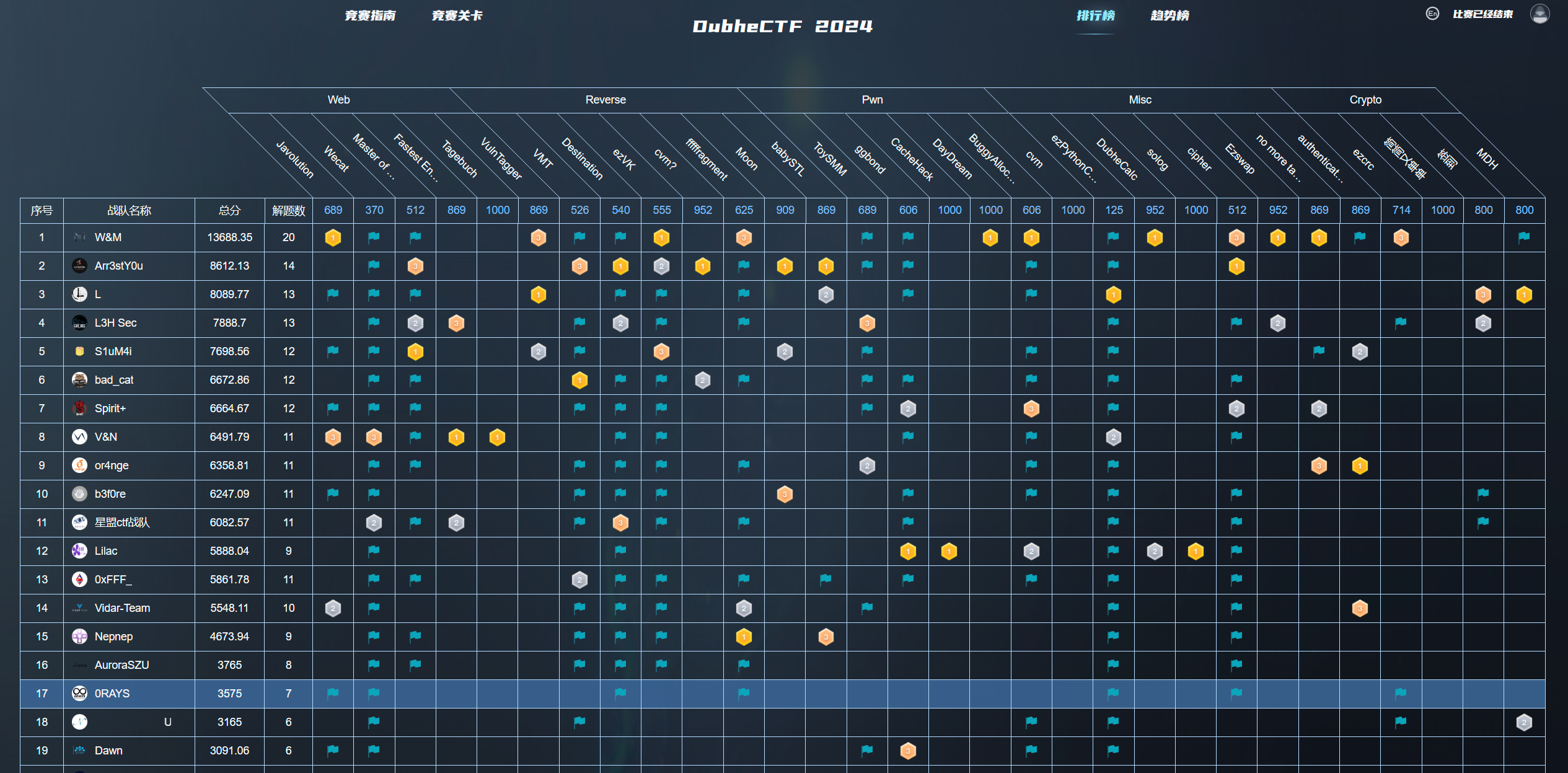

第五组

很不理解web题把flag放到压缩包里是为了什么,毫无意义的步骤

Web

Dabaojian

/bug_handle.php改包,得到登录地址,爆破五位数密码登录

xff

smarty 3.1.30模板注入

X-Forwarded-For: {readfile("/flag")}phpwebparsing

- 后缀名解析漏洞,传个

xxx.php.png的马,下载flag.rar,解压密码弱口令

tomput

- fscan 扫出个

CVE-2017-12615,传个冰蝎马,下载/usr/ubin/flag.rar,解压密码:flag

Easylogin

- sql注入

username: -1' or 1 limit 53241,1--+

password: testMisc

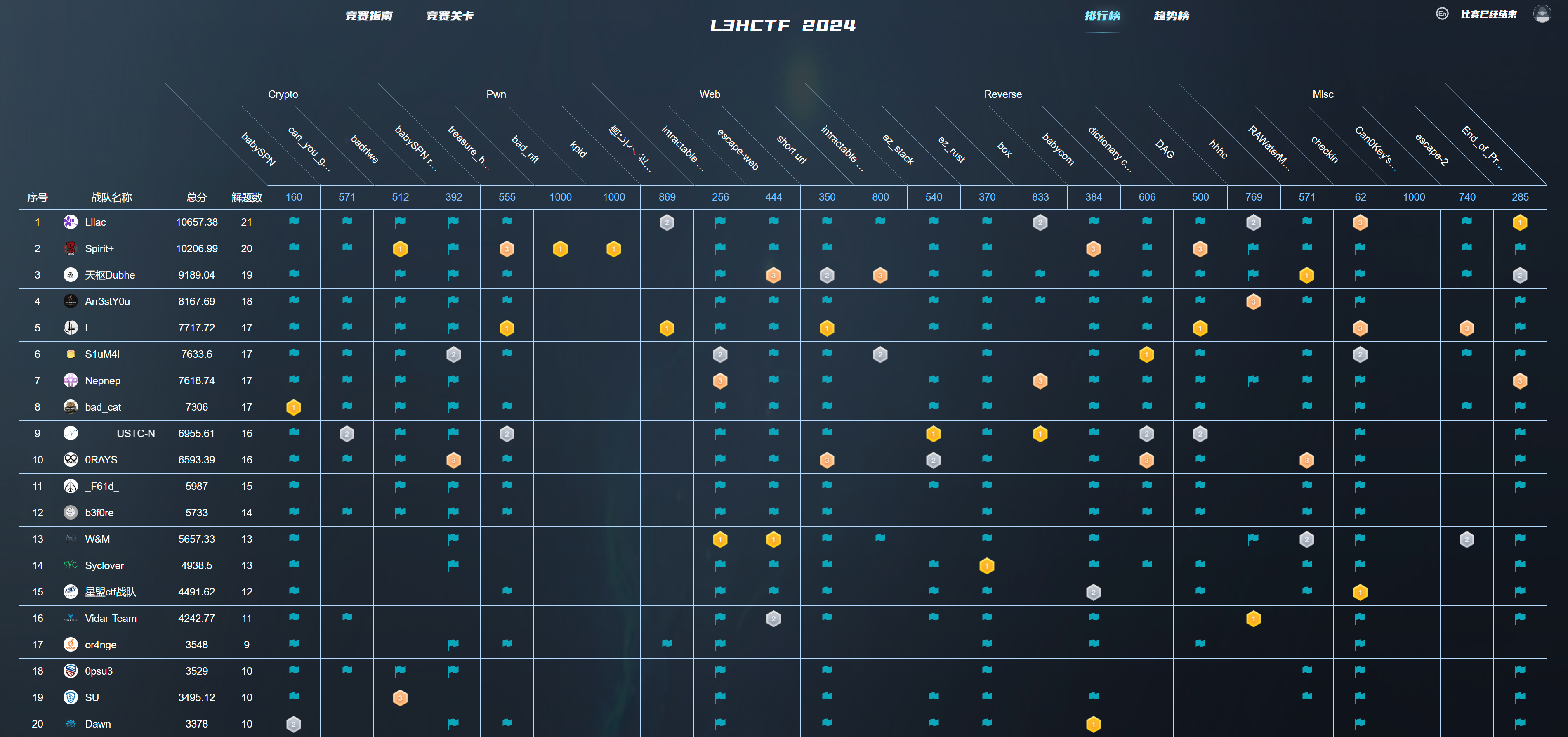

Cloacked

- zip补头

- 加密lsb,密码为

elephant

Pcap-keep_going

- 导出rsa私钥,解密tls流量,解哥斯拉

ctfer

- 爆密码,6位数字

- png后缀一个wav,补头

52 49 46 46 64 04 46 00 57 41 56 45 66 6D 74 20

10 00 00 00 01 00 01 00 44 AC 00 00 88 58 01 00

02 00 10 00 64 61 74 61 40 04 46 00